レポート CDN307-R AWS WAF: What a BOT it? #CDN307-R #AWSreInvent

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、コカコーラ大好きカジです。

re:invent2024で、「CDN307-R AWS WAF: What a BOT it?」のセッションに参加したので、AWS WAFを活用したボット対策についてレポートします

Youtubeや資料が公開されたら、リンクを追加予定です。

感想

AWS WAFの基本的なところは使っていたものの、SDK統合によるボット対策についてどのように進めるのか全くイメージがわかっていなかったので、このセッションを聞いたことでイメージができました。

はじめに

ウェブアプリケーションは日々、ボットトラフィックや不正アクセスの脅威にさらされています。データ漏洩、金銭的損失、レピュテーションダメージなど、深刻な被害をもたらす可能性があります。

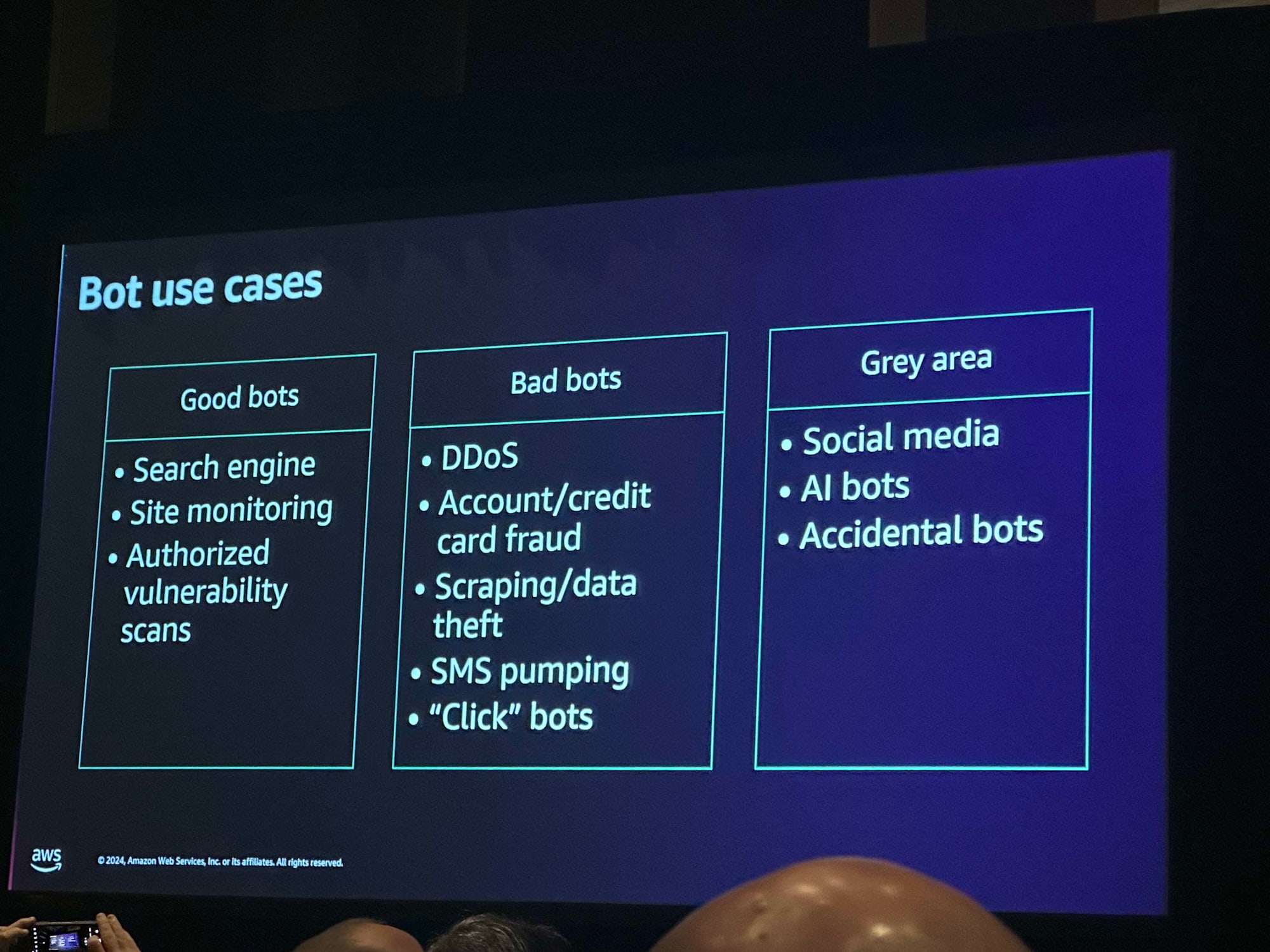

ボットとは何か?

ボットとは、インターネット上でウェブプロパティとの自動化された相互作用を行うクライアントのことです。大きく以下の2種類に分類されます:

-

正常なボット

- 自己識別を行う

- ビジネス目標に沿った動作

- アプリケーションの可用性に配慮

-

悪意のあるボット

- 身元を偽装

- ボット運営者の金銭的利益が目的

- サイトの可用性を意図的に低下させる

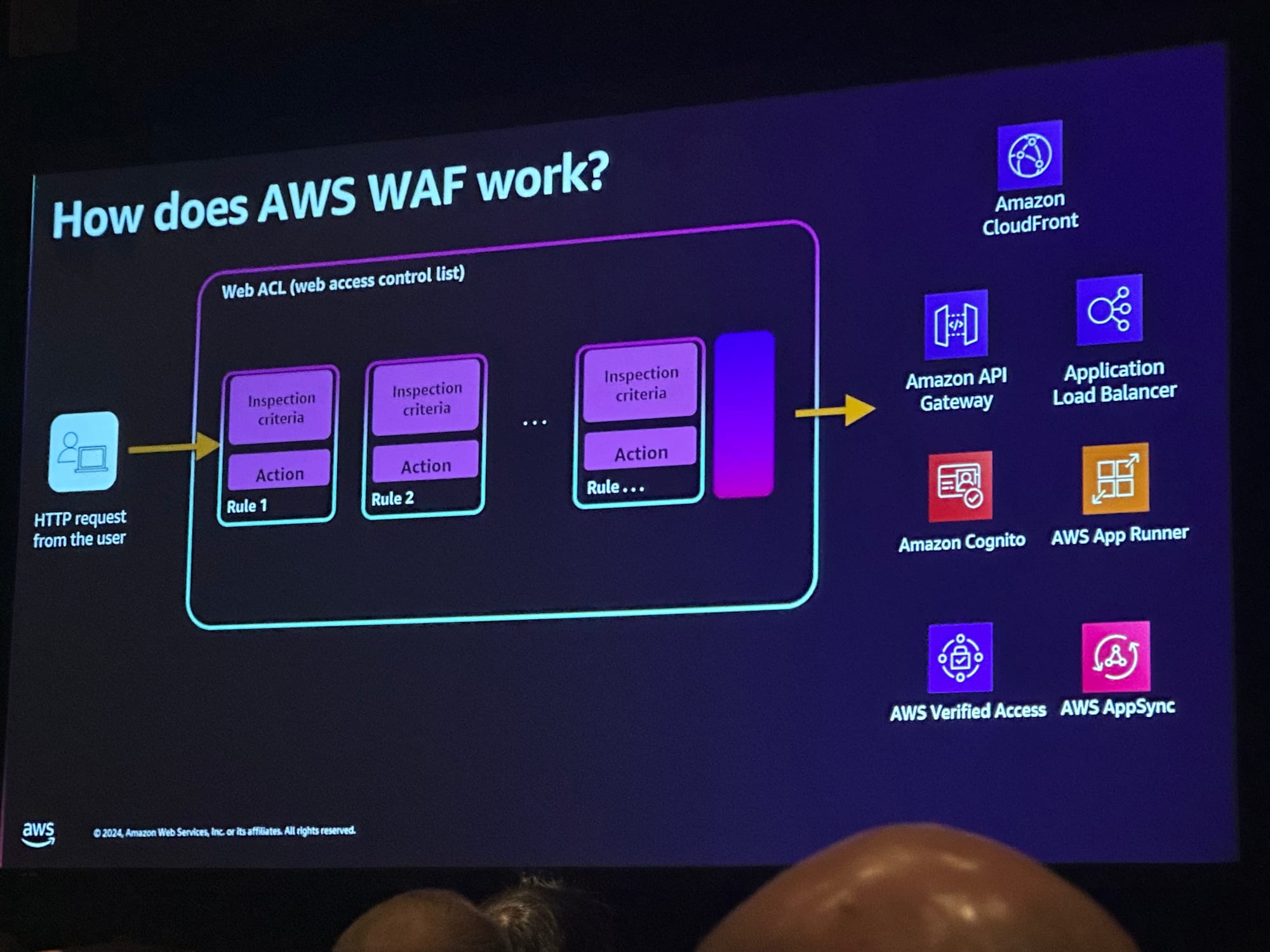

AWS WAFの基本機能

AWS WAFは以下のような特徴を持ちます

- HTTP/HTTPSリクエストに対する一般的な脅威からの保護

- 数分で導入可能

- Layer 7で動作するAWSサービスとの統合

- SSLやDNS設定の変更不要

主な機能:

- Web ACL(アクセスコントロールリスト)による柔軟なルール設定

- Allow/Block/Countなどの多様なアクション

- カスタマイズ可能なレスポンス

- ラベリングによる高度な制御

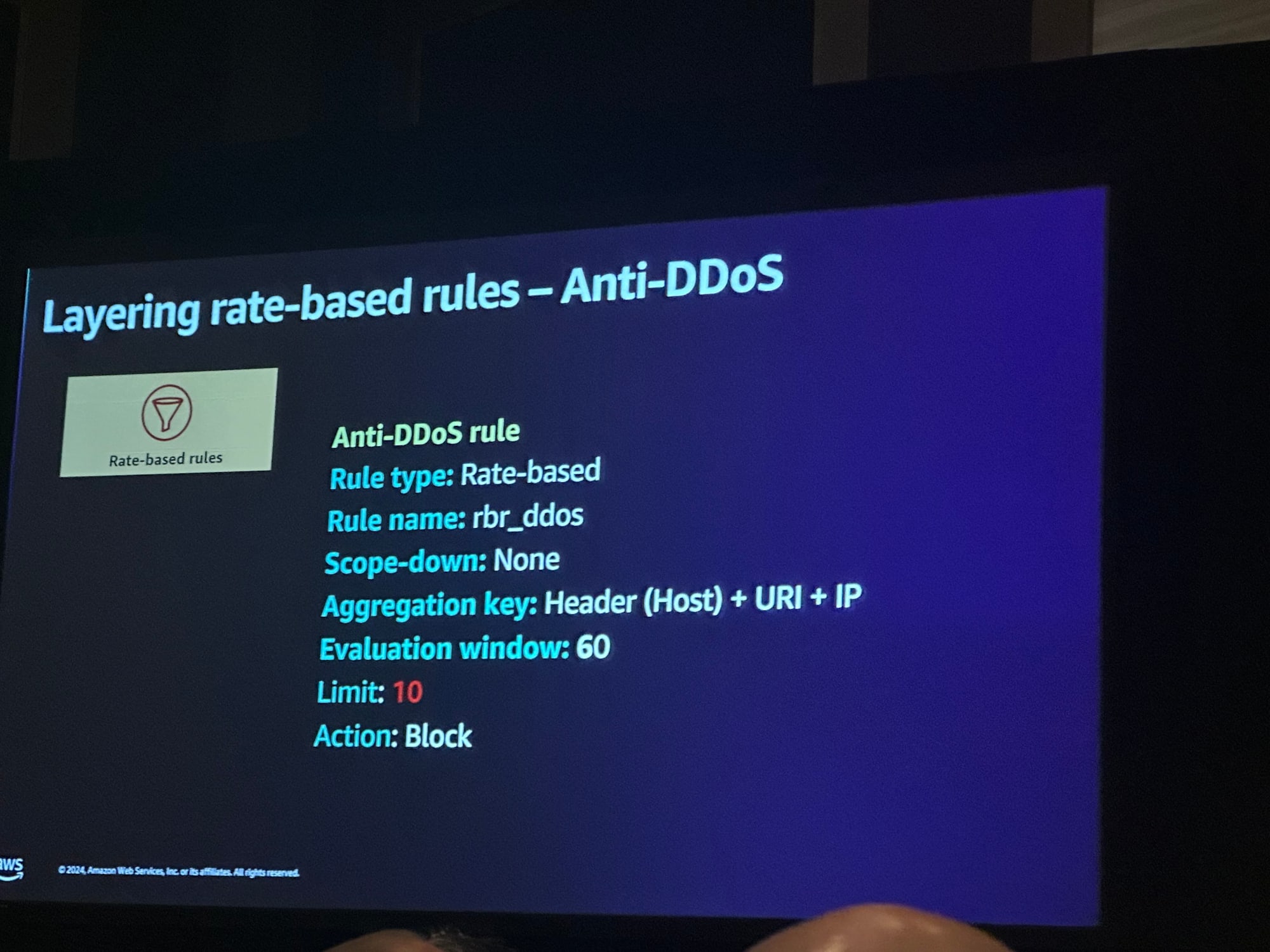

効果的なボット対策の実装

- レートベースルール

- 単一IPからのリクエスト数制限

- カスタム集約キーの活用

- APIエンドポイントごとの制限設定

- IPアドレス評価ベースの制御

- 既知の悪意あるIPアドレスのブロック

- Amazon IP reputation rule groupの活用

- DDoS攻撃への対応

- JavaScript Challenge

- スクリプトベースの単純なボットの排除

- クライアント側での演算要求

- 正規ユーザーへの影響を最小化

不正アカウント対策

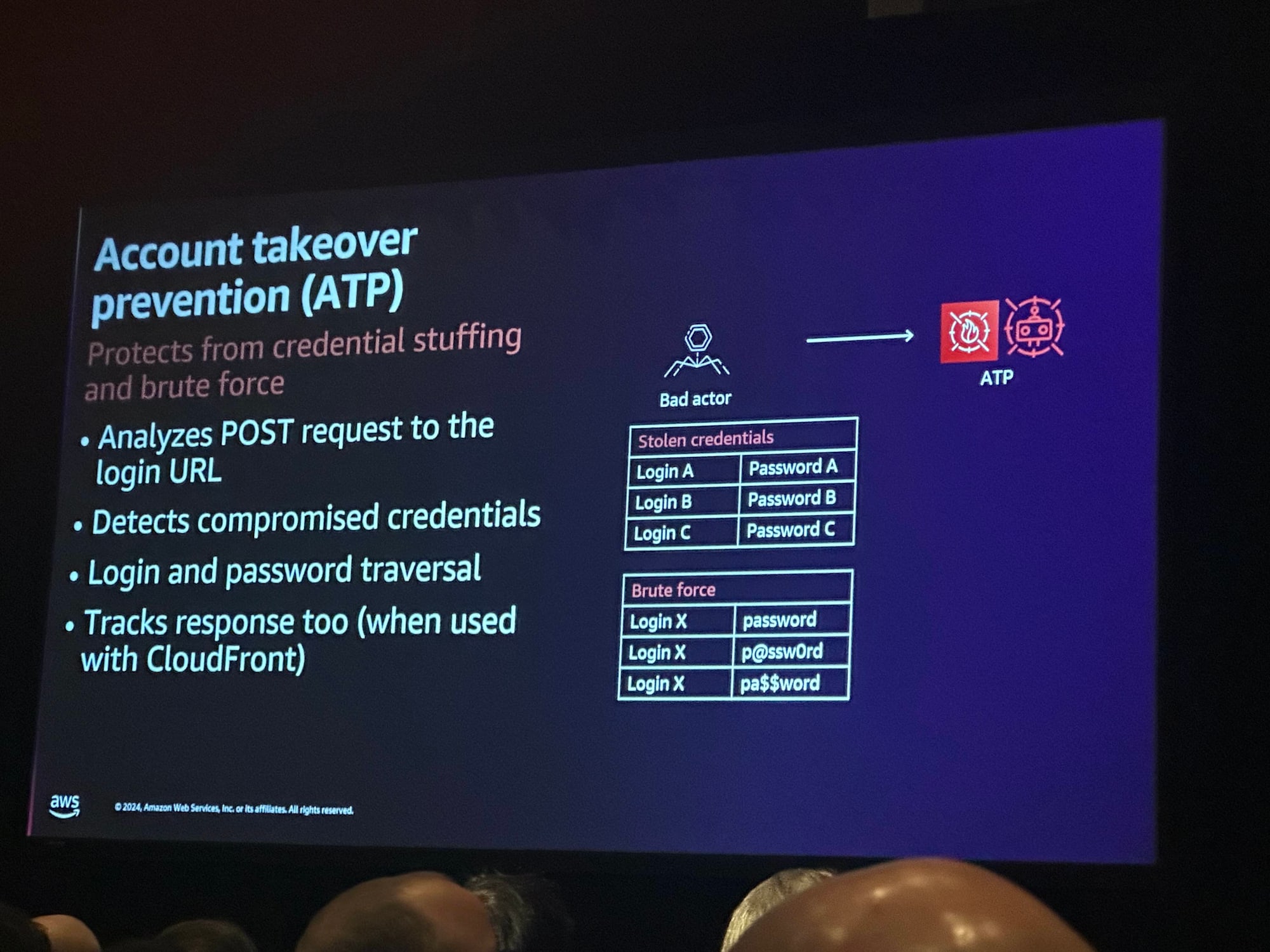

- アカウントの乗っ取り防止(Account Takeover Prevention)

- 認証情報スタッフィングの検出

- 異常な失敗ログイン試行の監視

- セッションベースの制御

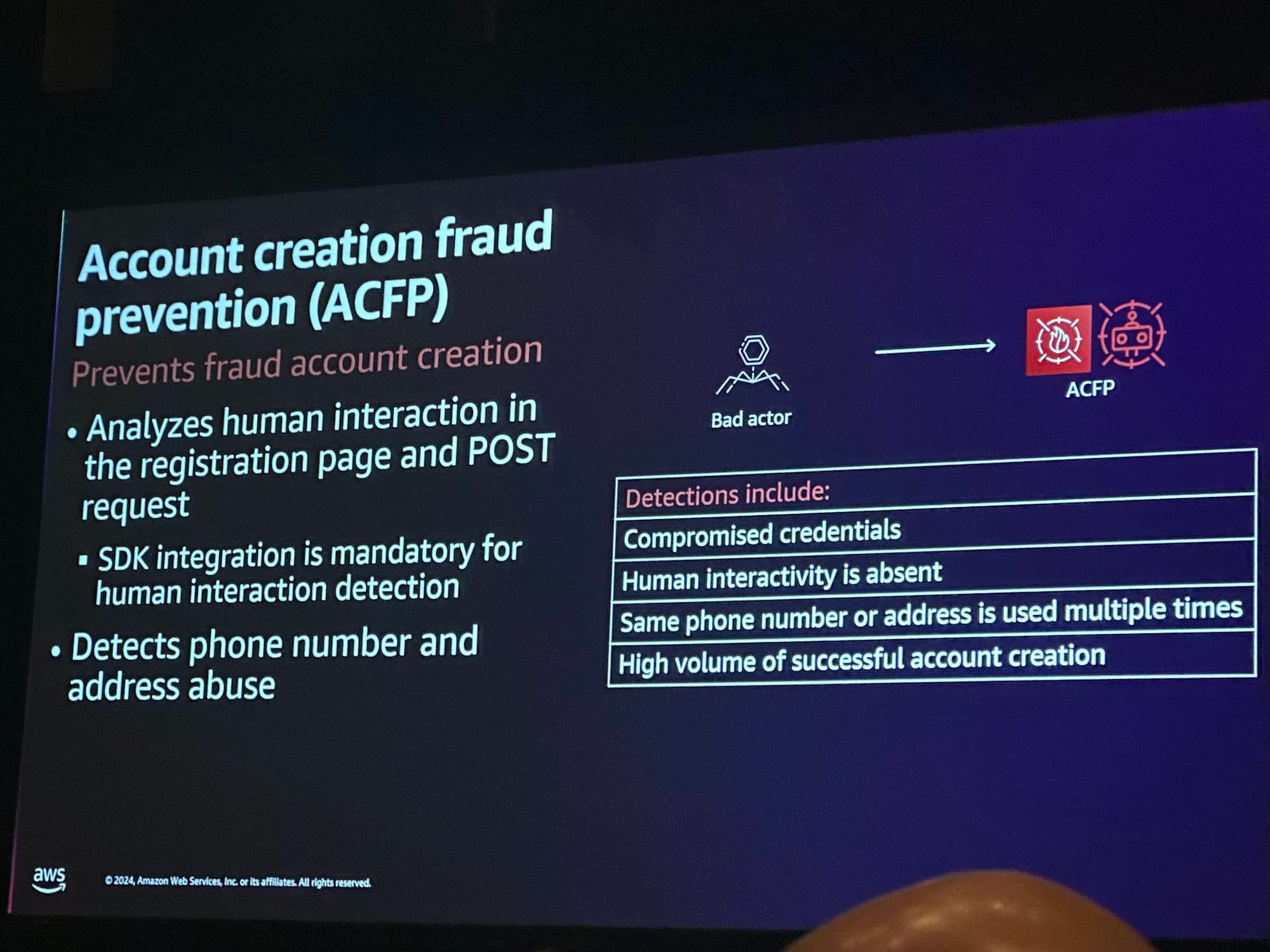

- 不正アカウント作成の防止(Account Creation Fraud Prevention)

- 人間らしい入力パターンの検証

- 複数アカウント作成の検出

- フォーム入力の挙動分析

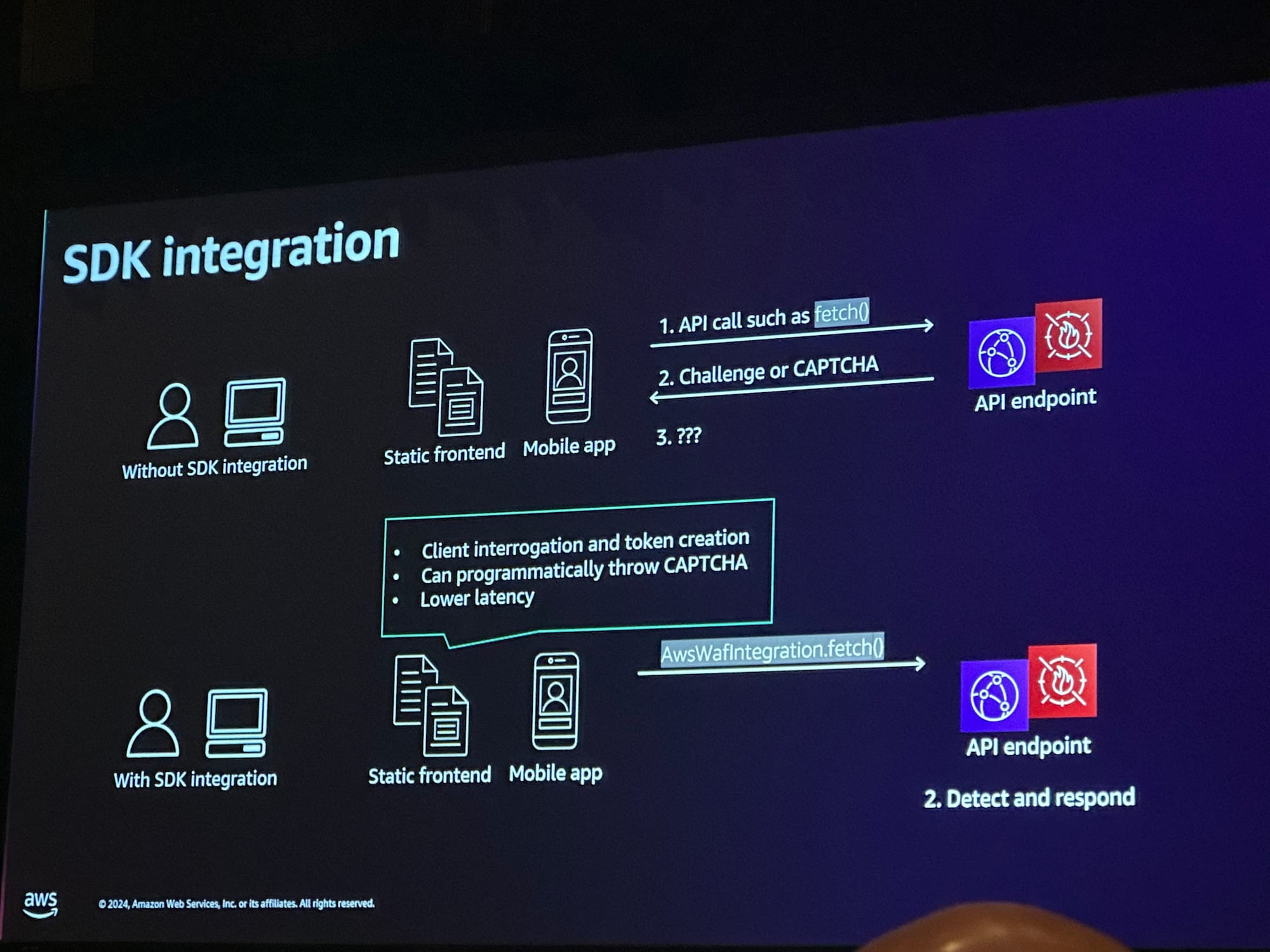

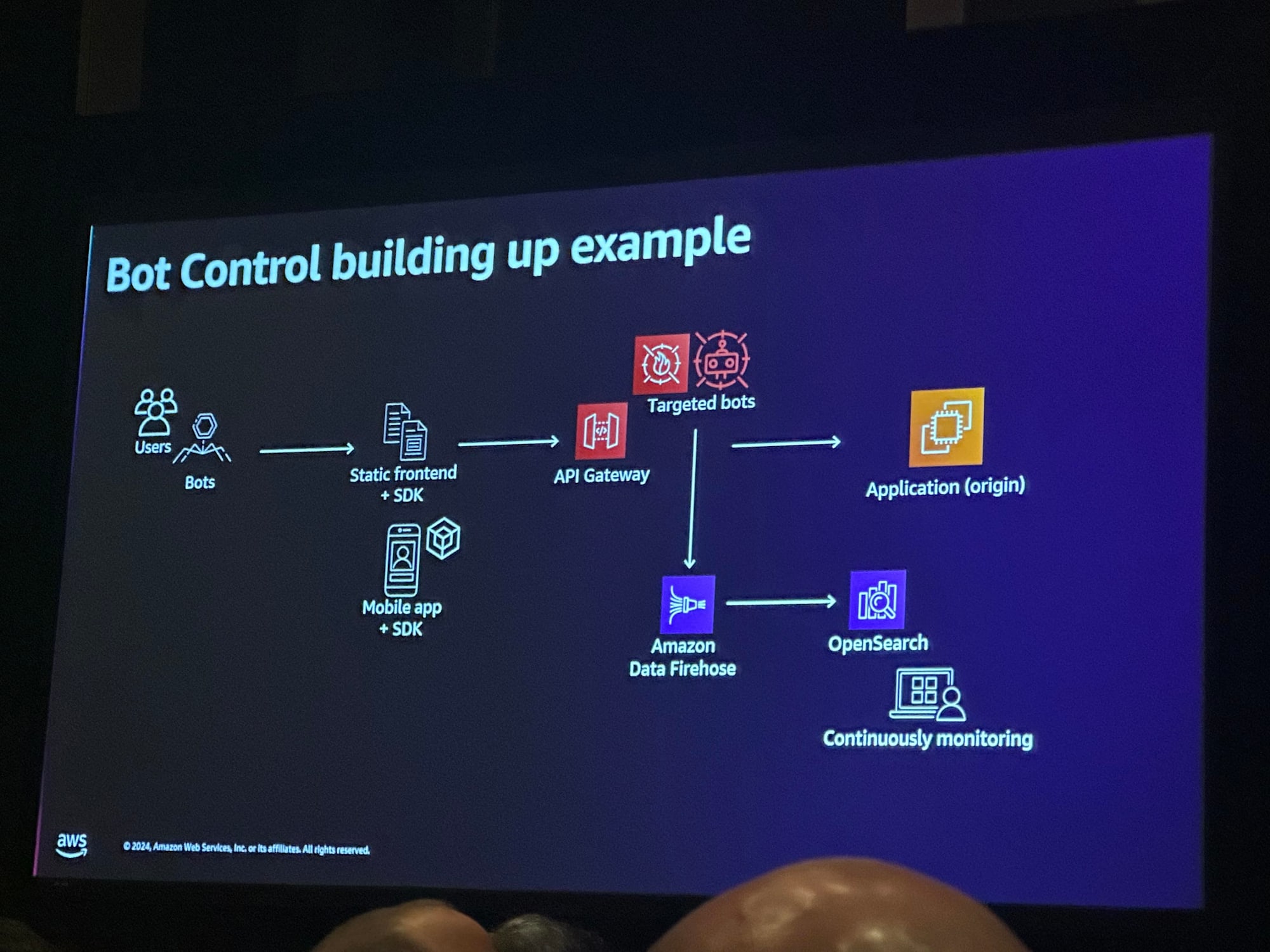

SDK統合によるボット対策

- SDKの種類と用途

- JavaScript SDK:Webページ向け

- iOS/Android SDK:モバイルアプリケーション向け

- APIクライアント向けの統合オプション

- SDKを活用する利点

- ブラウザベースの検証を自動化

- トークンベースの認証

- クライアント側の挙動分析

- シームレスなユーザー体験の提供

- SDK実装のシナリオ

-

Webアプリケーション

- JavaScriptによる自動的なトークン生成

- ブラウザの特性情報の収集

- 自動化ツールの検出

-

モバイルアプリケーション

- ネイティブSDKによる統合

- APIリクエストへのトークン自動付与

- クライアント認証の自動化

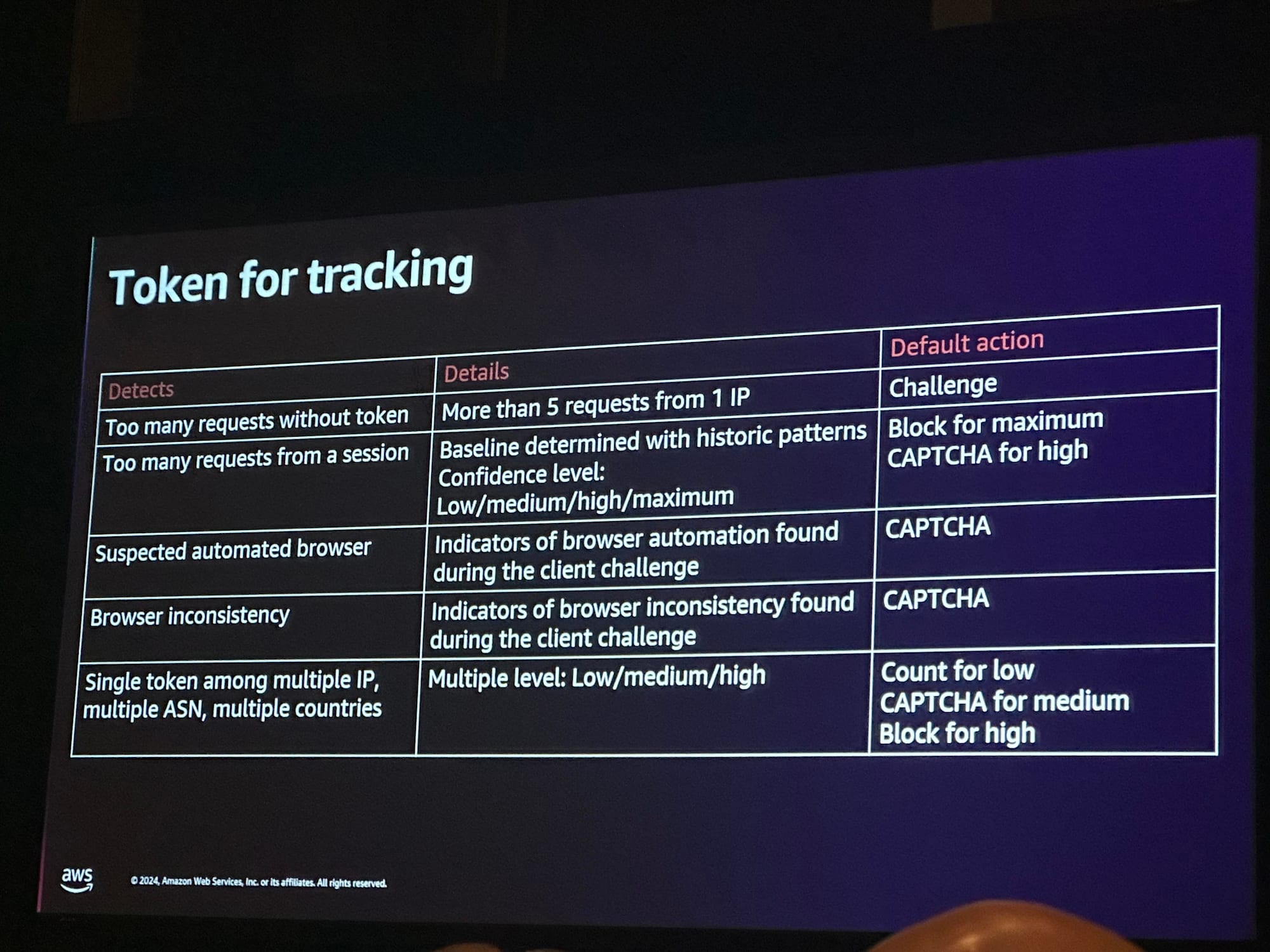

- トークンベースの検証

- クライアント情報の収集

- デバイス情報

- ブラウザプラグイン

- 実行環境の特性

- セッション追跡

- 異常検知

- APIインテグレーション

- RESTful APIへの対応

- 自動的なチャレンジレスポンスの処理

- カスタムヘッダーの活用

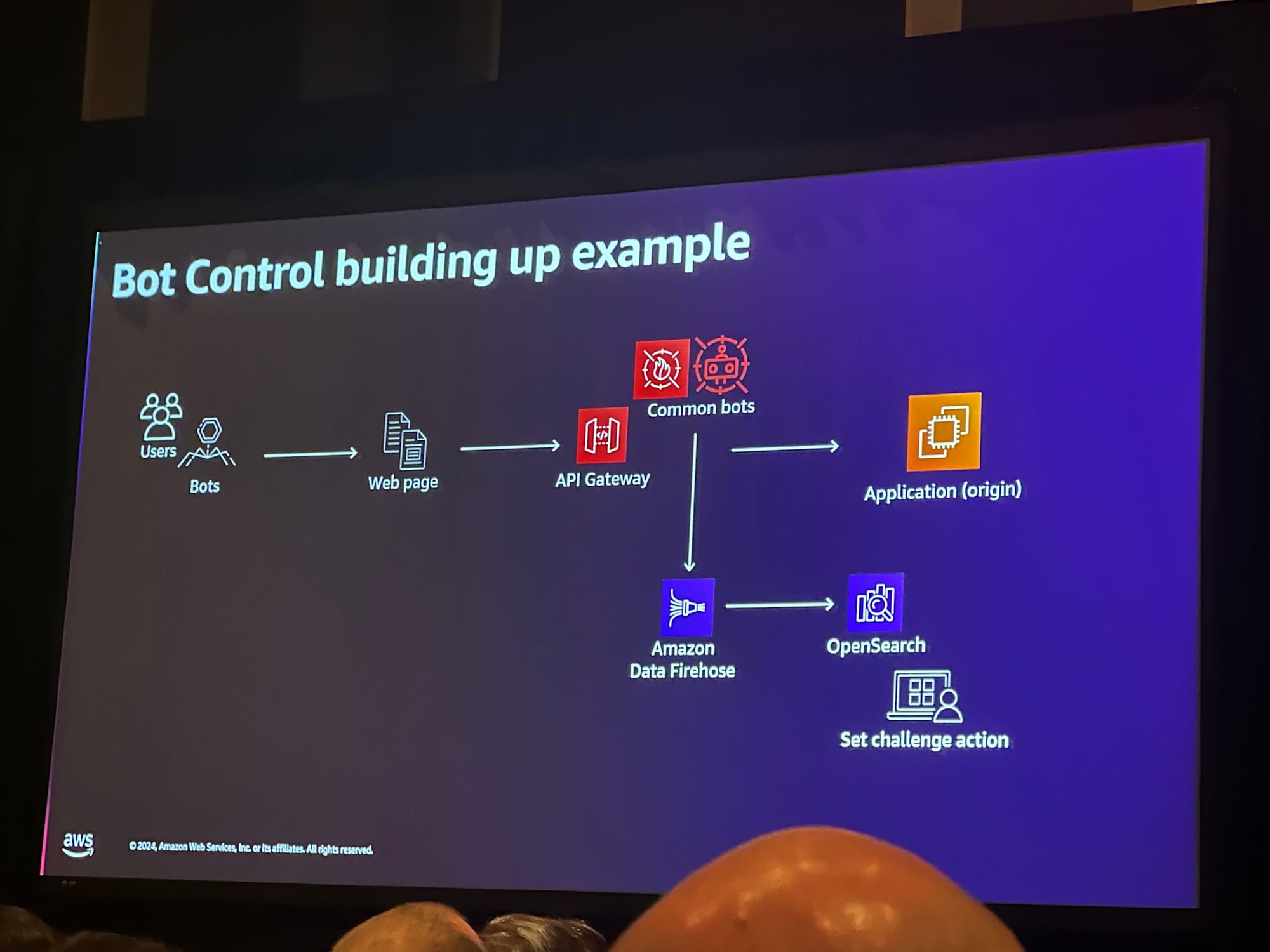

実装のベストプラクティス

- 段階的なアプローチ

- まずは監視モードでの導入

- 影響度の確認

- 徐々にブロックモードへ移行

- 可視性の確保

- WAFダッシュボードの活用

- ログ分析の実施

- メトリクスの監視

- カスタマイズと最適化

- ビジネスニーズに応じたルール調整

- レスポンスのカスタマイズ

- 継続的なモニタリングと改善

まとめ

- AWS WAFは、進化し続けるボットの脅威に対して適切な実装と運用により、効果的な保護を提供

- SDK統合によるボット対策で、アプリケーションのセキュリティを大幅に向上させることが可能

- 導入にあたっては、段階的なアプローチと継続的な監視・改善が重要

SDK統合を利用した実践的なボット対策の実装に向けた情報があり、勉強になりました。セキュリティ対策の参考にしてください。